Mis on lunavara?

Sellist eriomast pahatahtlikku tarkvara kasutatakse väljapressimiseks. Kui seadet on edukalt rünnatud, siis pahavara blokeerib ekraani või krüptib kettale salvestatud andmed ja ohvrile kuvatakse lunaraha koos makse üksikasjadega.

Kuidas lunavara ära tunda?

Kui oled sattunud ründe ohvriks, teavitab lunavara Sind enamasti lunavarasõnumi kuvamisega ekraanile või lisades mõjutatud kaustadesse tekstifaili (sõnumi). Paljud lunavarakogumid muudavad ka krüptitud failide faililaiendit.

Kuidas lunavara toimib?

Lunavara operaatorid kasutavad mitmeid meetodeid:

- Diskcoder krüptib kogu ketta ja takistab kasutajal juurdepääsu operatsioonisüsteemile.

- Screen locker blokeerib juurdepääsu seadme ekraanile.

- Crypto-ransomware krüptib ohvri kettale salvestatud andmed.

- PIN lockeri sihtmärk on Android-seadmed ja see muudab kasutajate lukustamiseks nende pääsukoode.

Kuidas püsida kaitstud?

Põhireeglid, mida tuleks andmekao vältimiseks järgida:

- Varunda oma andmeid regulaarselt ja hoia vähemalt üks täielik varukoopia võrguühenduseta

- Hoia kogu oma tarkvara – sh operatsioonisüsteemid — paigatud ja ajakohastatud

Kuid selleks, et aidata kasutajatel/asutustel lunavara ära tunda, ennetada ja eemaldada, on kõige tõhusam variant usaldusväärne ja mitmekihiline turbelahendus.

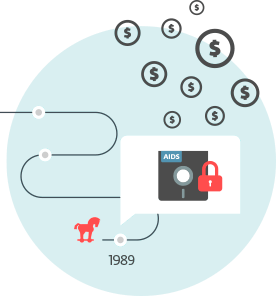

Lühiajalugu

Lunaraha esimene dokumenteeritud juhtum oli 1989. aastal. Nime AIDS Trojan kandnut levitati füüsiliselt posti kaudu tuhandetel flopiketastel, mis väitsid sisaldavat interaktiivset andmebaasi AIDSi ja selle haigusega seotud riskitegurite kohta. Käivitamisel see pahavara tõkestas tõhusalt kasutaja juurdepääsu enamikule kettasisule.

AIDS Trojan nõudis lunaraha (või nagu lunarahateade seda nimetas, «litsentsitasu») 189 USD, mis tuli saata Panamas asuvasse postkasti, võimaldades kasutajal programmi 365 korda käivitada. Autorina tuvastati dr Joseph Popp; võimud tunnistasid ta aga vaimselt sobimatuks kohtu ette astuma.

Hiljutised näited

2017. a. mais levis ESETi tuvastatud pahavarauss WannaCryptor ehk WannaCry kiiresti, kasutades NSA-st lekkinud ekspluataatorit EternalBlue, mis kasutas ära Windows-operatsioonisüsteemide kõige populaarsemate versioonide turvaauke. Vaatamata asjaolule, et Microsoft oli väljastanud paljudele haavatavatele operatsioonisüsteemidele paiku enam kui kaks kuud enne rünnet, langesid pahavara ohvriks tuhandete asutuste failid ja süsteemid üle maailma. Selle tekitatud kahjuks hinnati miljardid dollarid.

2017. aasta juunis hakkas ESET tuvastatud pahavara Diskcoder.C ehk Petya levima mööda Ukrainat, kuid varsti tungis riigist välja. Nagu hiljem selgus, oli see hästi korraldatud tarneahelrünne, mis väärkasutas populaarset raamatupidamistarkvara, et rünnata ja kahjustada Ukraina asutusi.

Kuid asi läks käest ära ja nakkuse said paljud globaalsed ettevõtted, sealhulgas Maersk, Merck, Rosneft ja FedEx; see tekitas sadu miljoneid dollareid kahjusid.